| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | |

| 7 | 8 | 9 | 10 | 11 | 12 | 13 |

| 14 | 15 | 16 | 17 | 18 | 19 | 20 |

| 21 | 22 | 23 | 24 | 25 | 26 | 27 |

| 28 | 29 | 30 | 31 |

- pdf 출력 오류

- 업무용 PC #업무 PC #업무용 컴퓨터 #업무 컴퓨터 #사무용 PC 관리 업무 #업무용 PC 관리 업무

- k-에듀파인 #에듀파인 #k에듀파인

- Edge #엣지 #브라우저 #인터넷속도 #검색기록삭제

- dns 모음 #dns

- 노트북 구매 #노트북 회사 #노트북 추천 #pc 추천 #pc 회사 #윈도우 정품

- 업데이트 #업데이트 숨기기 #숨기기 #windows update #update #windows #윈도우 #wushowhide #부분 숨기기

- pdf 출력 #PDF 출력 #윈도우 망해라

- rhel #rhel iso #redhat #red hat #redhat iso #red hat iso #rhel download #linux 다운로드 # linux download

- 윈도우 용량 #복구 파티션 삭제 #용량 늘리기 #저장용량

- visudo #sudo #ubuntu #우분투

- nmcli #nmtui #NetworkManager #network-scripts #리눅스 네트워크 설정

- 4대보험 #보수월액 #입사 1개월 #급여신고 #월급정보 #월급 #연봉

- pc 최적화 #atlasos #atlasos #게임 성능

- 업무용 모니터 #사무용 모니터 #회사 모니터 추천 #업무 모니터 추천

- 윈도우 업데이트 #microsoft update #microsoft update 카탈로그 #업데이트 #update

- Microsoft 로그인 건너뛰기 #윈도우 로그인 건너뛰기 #건너뛰기 #windows 로그인 건너뛰기

- redhat8 #리눅스 #리눅스 설치 #linux install #redhat install

- 정보보안 #보안 #취약점 #한국인터넷진흥원

- 비즈스토리 #케어콘 #bizstory #carecon

- 비디오 편집기 #윈도우 영상 편집 #영상편집 #윈도우 비디오 편집

- 삼바 #smb #samba #linux #리눅스 #공유 #공유 디렉터리 #공유 디렉토리 #공유폴더 #폴더공유

- 복합기 설정 #프린터 설정 #복합기 다중 설정 #프린터 다중 설정 #복합기 기본 설정 #프린터 기본 설정

- 유튜브 무료 #유튜브 광고 무료 #youtube 무료 #youtube

- 사무실 인터넷 #사무실 네트워크 #회사 네트워크 #회사 공유기 #회사 인터넷

- A06 #A06 5G #Galaxy #Galaxy A06 #Galaxy A06 5G #갤럭시 A06 #갤럭시 #갤럭시 A06 5G #GalaxyA065G #갤럭시A065G

- 윈도우 워터 마크 #윈도우 마크 #마크 제거 # 윈도우 #windows #정품인증 마크

- VMware VT-x/EPT #VT-x/EPT #윈도우11 가상화 #vmware

- pdf 용량 줄이기 #pdf 편집 #pdf 무료 편집 #pdf 용량

- 컴시간알리미 #컴시간 #컴시간 알리미

- Today

- Total

Notepad

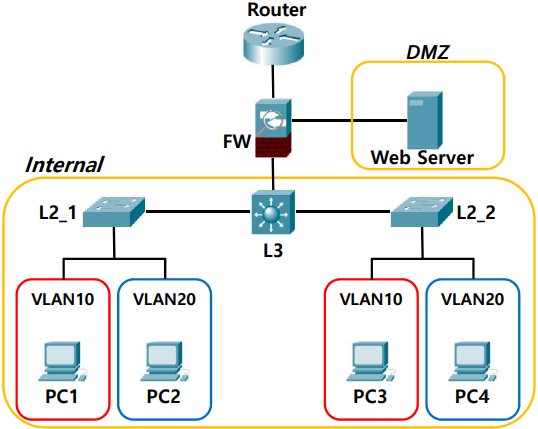

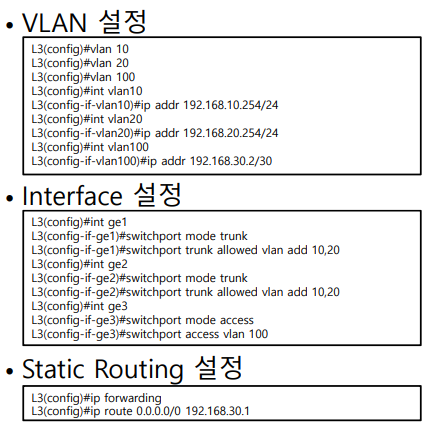

VLAN 구성 본문

위와 같이 구성 실습을 해봤습니다.

- 사용된 장비는

방화벽(FW) : Future systems WeGuardia XTM 365

L3 Switch : PIOLINK TiRONT G24

L2 Switch : Cisco Catalyst 2960 Series

- 설정할 내용

VLAN 구성과 DMZ 분리, Port Mirroring

방화벽 설정

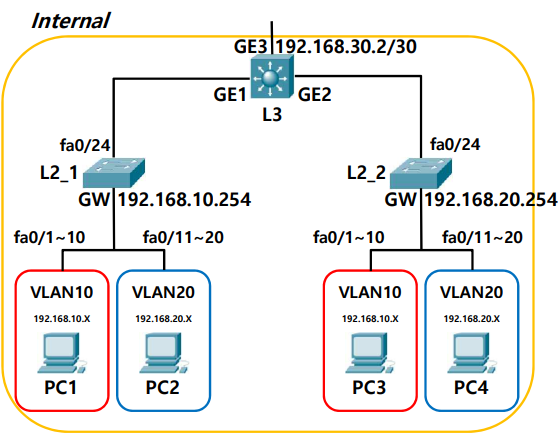

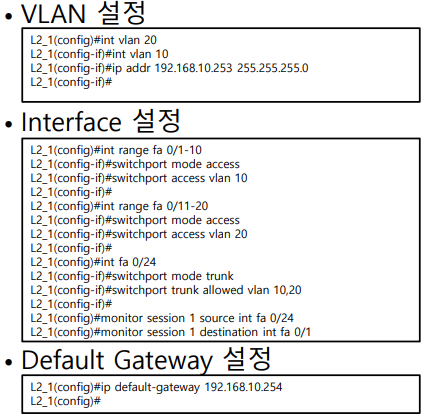

- L2 Switch

VLAN 10, VLAN 20으로 2개를 구성하였습니다.

VLAN 마다 10개의 Interface를 적용하였습니다.

VLAN 이 적용된 Interface에 switchport mode access와 해당 VLAN을 적용하였습니다.

Interface fa 0/24에 L3 Switch를 연결하였습니다.

switchport mode trunk 에 allowed vlan 10,20 적용하였습니다.

Interface fa 0/24에 Port Mirroring 설정이 필요합니다.

monitor session 1 source int fa 0/24 ( fa0/24 패킷 복사, 설정 이름은 session 1)

monitor session 1 destination int fa 0/1 ( 설정 이름 session 1의 복사된 패킷 fa 0/1에서 보기)

※ Port mirroring 설정이 없으면 VLAN 안에서는 다른 패킷 확인이 불가능합니다.

각각의 장비에 VLAN IP와 Gateway 는 1개만 적용하였습니다.

L2_1 VLAN 10 : ip add 192.168.10.253 255.255.255.0

L2_1 VLAN 20 : X

L2_1 Gateway : ip default-gateway 192.168.10.254

L2_2 VLAN 10 : X

L2_2 VLAN 20 : ip add 192.168.20.253 255.255.255.0

L2_2 Gateway : ip default-gateway 192.168.20.254

※ 처음 실습할 때 양쪽 장비 VLAN에 IP 똑같이 부여했더니 L3에서 넘어가지 못하더라고요.

- L3 Switch

VLAN 10,20,100 으로 3개를 구성하였습니다.

VLAN 10,20에 L2 Switch 에서 적용한 Gateway IP/24를 적용합니다.

L2 Switch fa 0/24와 연결된 Interface ge1, ge2는 switchport mode trunk로 VLAN 10,20을 적용하였습니다.

VLAN 100은 방화벽 장비와 연결용으로 아래와 같이 적용하였습니다.

ip add 192.168.30.2/30 ( 보안 강화를 위해 서브네팅을 /30으로 최소화하여 적용하였습니다.)

Interface ge3에 switchprot mode access

라우팅 모드 활성화를 합니다.

ip forwarding

ip route 0.0.0.0/0 192.168.30.1 (192.168.30.1은 방화벽에 연결될 Interface IP입니다.)

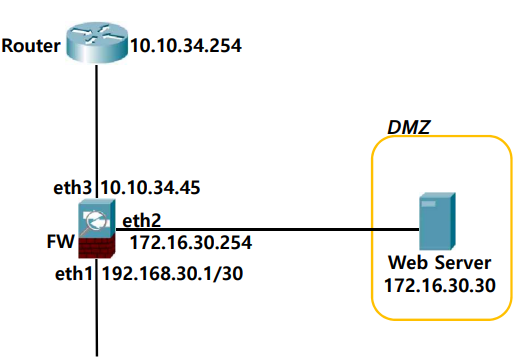

- 방화벽

Interface 구성

eth1 : L3 Switch 연결 ip 192.168.30.1/30 Internal 구성

eth2 : DMZ 구성 ip 172.16.30.254/24 DMZ 구성(DMZ에서 사용될 Gateway IP)

eth3 : 외부 인터넷으로 Router에서 부여하는 IP 적용(예> 공인 IP 적용)

라우팅 설정

eth1 : 목적지-VLAN에서 사용될 IP 대역, Netmask-부여된 Netmask 적용, 게이트웨이-L3 Switch에 연결된 Interface IP

eth2 : 목적지-DMZ에서 사용될 IP 대역, Netmask-부여된 Netmask 적용, 게이트웨이-방화벽 Interface eth2 IP

eth3 : 목적지-0.0.0.0, Netmask-0.0.0.0, 게이트웨이-Router Gateway IP

NAT 설정

SNAT : 출발주소-VLAN IP 대역, 도착주소-any, 변경출발주소-VLAN에서 사용될 Router 대역 IP, 변경도착주소-any

SNAT : 출발주소-DMZ IP 대역, 도착주소-any, 변경출발주소-DMZ에서 사용될 Router 대역 IP, 변경도착주소-any

DNAT : 출발주소-any, 도착주소-DMZ에서 사용될 Router 대역 IP, 변경출발주소-any, 변경도착주소-Web Server IP

※ 인터넷이 안 되는 경우 패킷 필터링 설정이 아무것도 없어서 안되는 경우가 있습니다.

인터넷 테스트를 위해 먼저 출발-any, 도착-any, 행위-Accept 설정으로 열어주시면 확인이 가능합니다.

관련 내용을 학습하는 과정에서 Linux의 IPTABLES에 대한 개념을 많이 강조하였는데 이제 이유를 조금 알게 되었습니다.

네트워크 구축은 크게 어려운 게 아니고 구축 이후 패킷 필터링을 이용한 보안설정 및 로그의 우선순위를 잘 설정하여야

원활한 허용 및 차단이 가능하고 우선순위를 잘못 설정하면 엉뚱한 놈들이 쉽게 들어올 수 있게 설정이 되는 것을 알게 되었습니다.

아래는 실습한 장비 세팅 명령어 내용 정리입니다.

'실습 및 학습' 카테고리의 다른 글

| TCP Flag (0) | 2023.03.21 |

|---|---|

| 리버스 터미널의 이해(Reverse Terminal) (0) | 2023.03.20 |